En palabras de un apasionado de la criptografía, Edgar Allan Poe, «es dudoso que el género humano logre crear un enigma que el mismo ingenio humano no resuelva».

Conceptos

Desde que el hombre ha necesitado comunicarse con los demás ha tenido la necesidad de que algunos de sus mensajes solo fueran conocidos por las personas a quien estaban destinados. La necesidad de poder enviar mensajes de forma que sólo fueran entendidos por los destinatarios hizo que se crearan sistemas de cifrado (criptografía), de forma que un mensaje después de un proceso de transformación, lo que llamamos cifrado, solo pudiera ser leído siguiendo un proceso de descifrado.

La Criptografía fue considerada un arte, hasta que Shannon publicó en 1.949 la «Teoría de las comunicaciones secretas». Entonces empezó a ser considerada una ciencia aplicada, debido a su relación con otras ciencias, como la estadística, la teoría de números, la teoría de la información y la teoría de la complejidad computacional.

Ahora bien, la criptografía corresponde sólo a una parte de la comunicación secreta. Si se requiere secreto para la comunicación, es porque existe desconfianza o peligro de que el mensaje transmitido sea interceptado por un enemigo. Este enemigo, si existe, utilizará los medios a su alcance para descifrar esos mensajes secretos mediante un conjunto de técnicas y métodos que constituyen una ciencia conocida como criptoanálisis. Al conjunto de ambas ciencias, Criptografía y Criptoanálisis se denomina Criptología.

Resumen Histórico

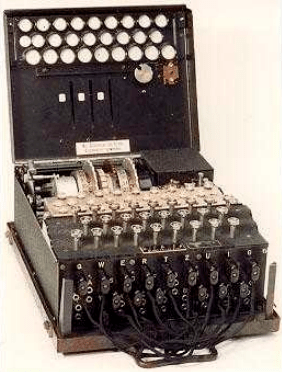

máquina enigmaDel Antiguo Egipto a la era digital, los mensajes cifrados han jugado un papel destacado en la Historia. Arma de militares, diplomáticos y espías, son la mejor defensa de las comunicaciones y datos que viajan por Internet. Esclavos con textos grabados en su cuero cabelludo, alfabetos de extraños símbolos, escritos de tinta simpática, secuencias interminables de números… Desde la Antigüedad, el hombre ha hecho gala de su ingenio para garantizar la confidencialidad de sus comunicaciones. La criptografía (del griego kryptos, «escondido», y graphein, «escribir»), el arte de enmascarar los mensajes con signos convencionales, que sólo cobran sentido a la luz de una clave secreta, nació con la escritura. Su rastro se encuentra ya en las tablas cuneiformes, y los papiros demuestran que los primeros egipcios, hebreos, babilonios y asirios conocieron y aplicaron sus inescrutables técnicas, que alcanzan hoy su máxima expresión gracias al desarrollo de los sistemas informáticos y de las redes mundiales de comunicación.

Los espartanos utilizaron, en el 400 a.C., la Scitala, que puede considerarse el primer sistema de criptografía por transposición, es decir, que se caracteriza por enmascarar el significado real de un texto alterando el orden de los signos que lo conforman. Los militares de la ciudad griega escribían sus mensajes sobre una tela que envolvía una vara. El mensaje sólo podía leerse cuando se enrollaba sobre un bastón del mismo grosor, que poseía el destinatario lícito.

En Roma, Julio César utilizó el sistema que a cada letra del mensaje cifrado correspondía una letra tres puestos más avanzada.

En 1.466, León Battista Alberti, músico, pintor, escritor y arquitecto, concibió el sistema polialfabético que emplea varios abecedarios, saltando de uno a otro cada tres o cuatro palabras. El emisor y el destinatario han de ponerse de acuerdo para fijar la posición relativa de dos círculos concéntricos, que determinará la correspondencia de los signos.

Un siglo después, Giovan Battista Belaso de Brescia instituyó una nueva técnica. La clave, formada por una palabra o una frase, debe transcribirse letra a letra sobre el texto original. Cada letra del texto se cambia por la correspondiente en el alfabeto que comienza en la letra clave.

Pero los métodos clásicos distan mucho de ser infalibles. En algunos casos, basta hacer un simple cálculo para desentrañar los mensajes ocultos. Si se confronta la frecuencia habitual de las letras en el lenguaje común con la de los signos del criptograma, puede resultar relativamente sencillo descifrarlo. Factores como la longitud del texto, el uso de más de una clave o la extensión de esta juegan un papel muy importante, así como la intuición, un arma esencial para todo criptoanalista.

El siglo XX ha revolucionado la criptografía. Retomando el concepto de las ruedas concéntricas de Alberti, a principios de la centuria se diseñaron teletipos equipados con una secuencia de rotores móviles. Estos giraban con cada tecla que se pulsaba. De esta forma, en lugar de la letra elegida, aparecía un signo escogido por la máquina según diferentes reglas en un código polialfabético complejo. Estos aparatos, se llamaron traductores mecánicos. Una de sus predecesoras fue la Rueda de Jefferson, el aparato mecánico criptográfico más antiguo que se conserva.

La Segunda Guerra Mundial

El alemán Arthur Scherbius fue el inventor de Enigma, una máquina criptográfica que los nazis creyeron inviolable, sin saber que a partir de 1.942, propiciaría su derrota. En efecto, en el desenlace de la contienda, hubo un factor decisivo y apenas conocido: los aliados eran capaces de descifrar todos los mensajes secretos alemanes.

Una organización secreta, en la que participó Alan Turing, uno de los padres de la informática y de la inteligencia artificial, había logrado desenmascarar las claves de Enigma, desarrollando más de una docena de artilugios, que llamaron bombas, y que desvelaban los mensajes cifrados. La máquina alemana se convertía así en el Talón de Aquiles del régimen nazi, un topo en el que confiaban y que en definitiva, trabajaba para el enemigo.

Los códigos de la versión japonesa de Enigma (llamados Purple, violeta) se descifraron en el atolón de Midway. Un grupo de analistas, dirigidos por el comandante Joseph J. Rochefort, descubrió que los nipones señalaban con las siglas AF su objetivo. Para comprobarlo, Rochefort les hizo llegar este mensaje: «En Midway se han quedado sin instalaciones de desalinización». Inmediatamente, los japoneses la retransmitieron en código: «No hay agua potable en AF». De esta forma, el almirante Nimitz consiguió una clamorosa victoria, hundiendo en Midway cuatro portaviones japoneses.

Mientras los nazis diseñaron Enigma para actuar en el campo de batalla, los estadounidenses utilizaron un modelo llamado Sigaba y apodado por los alemanes como «La gran máquina». Este modelo, funcionó en estaciones fijas y fue el único artefacto criptográfico que conservó intactos todos sus secretos durante la guerra.

La existencia de Enigma y el hecho de que los aliados conociesen sus secretos fueron, durante mucho tiempo, dos de los secretos mejor guardados de la II Guerra Mundial. ¿La razón? Querían seguir sacándole partido tras la guerra potenciando su uso en diversos países, que, al instalarla, hacían transparentes sus secretos.

Con la expansión de la red se ha acelerado el desarrollo de las técnicas de ocultación, ya que, al mismo ritmo que crece la libertad de comunicarse, se multiplican los riesgos para la privacidad. La Agencia de Protección de Datos, máximo órgano español para velar por la intimidad personal frente al abuso de las nuevas tecnologías, ha advertido de que, a no ser que se utilice un mecanismo de cifrado, debe asumirse que el correo electrónico no es seguro. Métodos como el asimétrico de clave pública defienden la confidencialidad del correo electrónico, fácilmente violable sin ellos, o la necesaria seguridad de las compras por Internet. Sin embargo, la duda persiste. ¿Son capaces las complejas claves actuales de garantizar el secreto? Muchas de las técnicas que se han considerado infalibles a lo largo de la Historia han mostrado sus puntos débiles ante la habilidad de los criptoanalistas, desde los misterios de Enigma, que cayeron en poder del enemigo, hasta el DES, desechado por el propio Gobierno estadounidense por poco fiable. Pero a pesar de los muchos rumores que hablan de la poca seguridad que garantizan las transmisiones vía Internet, es muy improbable que un estafador pueda interceptar los datos reservados de una transacción, por ejemplo, el número de una tarjeta de crédito, porque los formularios que hay que rellenar han sido diseñados con programas que cifran los datos. Los hay tan simples como el Ro13, que sustituye cada letra por la situada 13 puestos más adelante, o extremadamente complicados.

La actualidad: Los Números Primos

En la actualidad se utiliza un sistema de criptografía de clave pública conocido como RSA, iniciales de sus inventores: Rivest, Shamir y Adleman. Este sistema, creado en 1.977, se apoya en la exponenciación modular y en que esta es, bajo ciertas condiciones, una función unidireccional.

En RSA cada usuario está en posesión de un par de claves, una que mantiene en secreto y otra que es pública y conveniente que él difunda entre el resto de usuarios.

La clave pública y la privada están compuestas por un exponente y un módulo que es producto de dos números primos grandes. La seguridad del sistema se basa en que si los primos se escogen lo suficientemente grandes, el proceso de factorización del producto es inabordable en un tiempo razonable. Gracias a ello, la difusión de la componente pública no pone en peligro la privada.

Por ejemplo: hacemos público el número 15, una de las dos claves. 15 es el producto de 5 y 3 (dos números primos, que son la clave privada). Si estos primos que actúan de clave privada son números muy grandes, el tiempo que tardaríamos en factorizarlos con los computadores actuales sería equivalente a la edad del Universo.

El Futuro: Criptografía Cuántica

Sin embargo, cada vez que alguien escucha la conversación secreta de otra persona, la altera necesariamente un poco al hacer una observación. Dado que parte de la información del mensaje original ha sido alterada, la alteración puede ser detectada.

En un nivel, esto significa que observar un objeto cambia su estado. Por ejemplo, una forma de saber si un teléfono está pinchado consiste en verificar el voltaje de la línea telefónica. Un teléfono pinchado suele presentar una reducción del voltaje porque su energía está siendo desviada por un micrófono oculto.

En los próximos 20 años se podría alcanzar un tipo de Criptografía absolutamente fiable, proveniente de la teoría cuántica. Una nueva área de la teoría cuántica, llamada criptografía cuántica, promete revolucionar en el año 2020 todo el concepto de secreto de la información.

La teoría cuántica profundiza mucho más. La teoría cuántica dice que, al margen de la sensibilidad del mecanismo de escucha, siempre habrá alguna alteración en la señal original.

La criptografía cuántica utiliza el hecho de que la luz puede polarizarse. Es decir, la luz es una onda que vibra en una dirección concreta (perpendicular a su dirección de movimiento). Por ejemplo, si un rayo de luz se mueve hacia nosotros, sus vibraciones pueden estar en dirección vertical u horizontal. Este hecho tiene un uso práctico en las gafas de sol polarizadas, que reducen el deslumbramiento al bloquear toda la luz que vibra en la dirección incorrecta. Los físicos cuánticos utilizan este hecho para enviar mensajes a lo largo de un rayo de luz polarizada alternando la dirección de la polarización. Dado que diferentes impulsos de luz pueden tener diferentes polarizaciones, podemos enviar un mensaje digital a lo largo del rayo de luz.

Según la mecánica cuántica, si un espía tuviera que interceptar el mensaje y hacer una observación del rayo, esto alteraría el rayo y le obligaría a adoptar un estado polarizado incorrecto. La persona situada en el extremo receptor sabría inmediatamente que alguien está escuchando a hurtadillas el mensaje.

A diferencia de los ordenadores cuánticos, que pueden aparecer en un futuro del que nos separan muchas décadas, se han desarrollado ya prototipos de criptografía cuántica. El primer prototipo fue presentado en 1.989.

«En unos años, la criptografía cuántica ha llegado al punto en que es realmente una cuestión de ingeniería -afirma James D. Franson, de la Universidad Johns Hopkins, que ha realizado con éxito sus propios experimentos en criptografía cuántica-. Hemos demostrado ya la capacidad para transmitir de este modo mensajes seguros entre dos edificios y a distancias de unos 150 metros.»

En 1.996 se alcanzó un hito cuando los científicos enviaron un mensaje secreto a lo largo de una fibra óptica de 22,7 km de longitud. El mensaje fue transportado por luz infrarrojo, enviado de Nyon a Ginebra, en Suiza, demostrando de este modo que un principio abstracto de la teoría cuántica podía tener aplicaciones prácticas en el mundo real.

Dada la explosión que experimenta la potencia informática, sólo es cuestión de tiempo el que los ordenadores puedan descifrar la mayoría de los códigos de codificación. Por ello, los mensajes más importantes del futuro incorporarán necesariamente alguna forma de criptografía cuántica. A comienzos del siglo próximo, es probable que veamos cómo las grandes empresas e instituciones comienzan a usar la criptografía cuántica para sus datos confidenciales. Por eso, aunque en las próximas décadas se debatirá enérgicamente el problema de la intimidad informática, hay en principio una solución definitiva para esta cuestión.